- Попытка фишинга через редирект

- Битрикс и уязвимость через rk.php

- Уязвимость в Банк ЦентрКредит (Open Redirect)

- caspicasoft

- Уязвимость перенаправления URL через rk.php и redirect.php

- Как работают редиректы на rk.php и redirect.php в Bitrix CMS?

- Что такое уязвимость связанная с редиректом на rk.php и redirect.php в Bitrix CMS?

- Как избежать уязвимости связанной с редиректом на rk.php и redirect.php в Bitrix CMS?

Попытка фишинга через редирект

В последнее время на хостинге нагрузка на MySQL стала столь значительной, что хостер прислал уведомление. Я начал разбираться в чём дело, и понял, что мой сайт совсем не защищён от различного рода атак, которые, кроме всего прочего, создают дополнительную нагрузку на БД. Выставив настройки таким образом, чтобы атаки отбивались, в Журнале вторжений я всё равно вижу очень много «Попытка фишинга через редирект».

Я занёс около 100 ip адресов в [стоп-лист] , но что-то это не очень помогает. И, вообще, не опасно ли заносить эти ip-адреса в стоп-лист? Или все ip с пометкой «Попытка фишинга через редирект» — спамные?

1С-Битрикс: Управление сайтом 17.0.15

На каком-то левом сайте в комментах обнаружил ссылку на свой сайт вида:

http://site.ru/bitrix/rk.php?goto=http://site.com/

В последнее время на этом форуме вообще никто мне не отвечает, несмотря на то, что вопросы довольно обычные

В последнее время на хостинге нагрузка на MySQL стала столь значительной, что хостер прислал уведомление. Я начал разбираться в чём дело, и понял, что мой сайт совсем не защищён от различного рода атак, которые, кроме всего прочего, создают дополнительную нагрузку на БД. Выставив настройки таким образом, чтобы атаки отбивались, в Журнале вторжений я всё равно вижу очень много «Попытка фишинга через редирект».

Я занёс около 100 ip адресов в [стоп-лист] , но что-то это не очень помогает. И, вообще, не опасно ли заносить эти ip-адреса в стоп-лист? Или все ip с пометкой «Попытка фишинга через редирект» — спамные?

Александр , рассказываю всё по порядку.

1. Сканер безопасности

Я удалил/отредактировал уязвимые файлы темы. Сейчас ситуация такая — см. скриншот. Не думаю, что что-то из этого может быть причиной того, что с тысяч ip-адресов каждые 2-3 секунды осуществляются переходы на мой сайт вида: https://site.ru/bitrix/redirect.php?event1=&event2=&event3=&goto=http://blablasite.ru

2. Панель безопасности

Она у меня давно не работает — пустая страница. Но, думаю, там просто сводка по настройкам и какая-нибудь общая информация, поэтому данный пункт пропускаем.

3. Проактивный фильтр — включён.

Галочку «Добавить IP-адрес атакующего в стоп-лист» я вчера снял, но сегодня опять поставил. Смысла в ней почти нет. Если её установить, то раз в час в стоп-лист будут попадать ip-адерса Яндекс/Гугла. В то время как атакующие ip-адреса туда не попадают вообще

4. Веб-антивирус — включён.

5. Журнал вторжений.

Как я и писал, он весь забит событиями «Попытка фишинга через редирект»:

9. Защита сессий

Данные сессий не хранятся в БД модуля безопасности. Смена идентификатора сессий выключена.

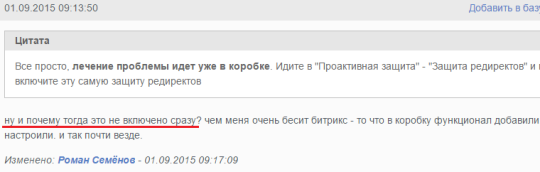

10. Защита редиректов — включена.

11. Стоп-лист.

В него я сам добавил часть ip-адерсов.

12. Хосты/домены

Единственное, что помогло хоть чуть чуть (~15%) снизить нагрузку на MySQL, это сидеть в Журнале вторжений и вручную часами добавлять атакующие ip-адреса в стоп-лист, который кстати говоря, находится в разделе Аналитика. Т.е. стоп-листа существует два, если что.

Битрикс и уязвимость через rk.php

В некоторых случаях можно обнаружить высокую нагрузку на сайт из-за огромного числа заходов на сайт по ссылкам, приводящим к редиректам на внешний домен.

Иногда компании, специализирующиеся на защите и безопасности в интернете, присылают жалобы, на подобные ссылки на ваш сайт, ведущие на сайты с троянами и порнографией.

- /bitrix/click.php. &goto=/

- /bitrix/rk.php?id=17&site_id=s1&event1=banner&event2=click&goto=/

- /bitrix/redirect.php?event1=click_to_call&event2=&event3=&goto=/

Обычно, подобные массовые ссылки на ваш сайт используются или в целях фишинга, чтобы скрыть домен злоумышленника, или для понижения авторитета вашего сайта в поисковых системах.

Подобные обращения к сайту лучше фильтровать.

На нашем хостинге фильтрация этих ссылок происходит автоматически на основе реферера, однако вы можете отключить эту защиту и обрабатывать условия фильтрации самостоятельно, например в .htaccess или встроенными средствами Битрикса. Они, однако, потребляют значительно больше ресурсов, чем стандартная фильтрация на хостинге.

В том случае, если вы хотите фильтровать ссылки на уровне Битрикса, вам необходимо:

- в контрольной панели хостинга в меню “Настройки” отключить защиту редиректов в Битриксе

- в админке битрикса “Настройки” — “Проактивная защита” — “Защита редиректов” — включить, Методы “Проверять наличие HTTP-заголовка”, “HTTP-заголовок должен содержать текущий сайт” и “Добавлять цифровую подпись” — должны быть включены.

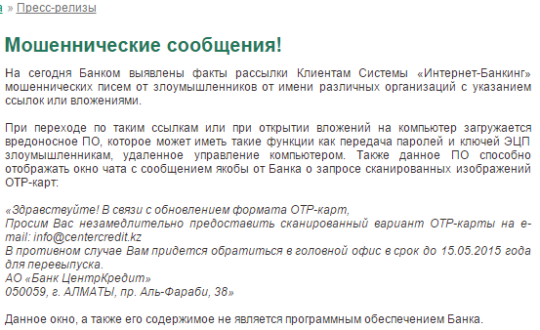

Уязвимость в Банк ЦентрКредит (Open Redirect)

Сегодня расскажу как мошенники могут связать вместе уязвимость и защиту сайта для контроля жертвы. О проблеме на домене www.bcc.kz я сообщил пресс-службе 17 дней назад. У данного банка тоже были проблемы с мошенниками:

Open Redirect (открытое перенаправление) – это редирект который позволяет использовать произвольный URL для конечной цели редиректа. Эта уязвимость используется мошенниками, чтобы заставить пользователей посетить фишинг сайты (не осознавая этого).

На сайте есть различные рекламные баннеры.

Полная ссылка баннера: hxxp://www.bcc.kz/bitrix/rk.php?id=17&site_id=s1&event1=banner&event2=click&event3=1+%2F+%5B17%5D+%5BMAINBOT%5D+ main_bottom_ru_2&goto=http%3A%2F%2Fmastercard.kz%2F

Если кликнуть на ссылку, то вы перейдете на другой сайт без каких либо предупреждений как ”Вы покидаете сайт банка. Будьте осторожны.”.

Банк использует Битрикс (”профессиональная” система управления сайтом). На форуме битрикса пишут, что у продукта есть встроенная защита.

В итоге уязвимы 3 файла (rk.php, click.php, redirect.php). Пример ссылок:

- hxxp://www.bcc.kz/bitrix/click.php?anything=here&goto=http://homebank.kz/

- hxxp://www.bcc.kz/bitrix/rk.php?id=17&site_id=s1&event1=banner&event2=click&goto=http%3A%2F%2Fhomebank.kz%2F

- hxxp://www.bcc.kz/bitrix/redirect.php?event1=click_to_call&event2=&event3=&goto=http://homebank.kz/

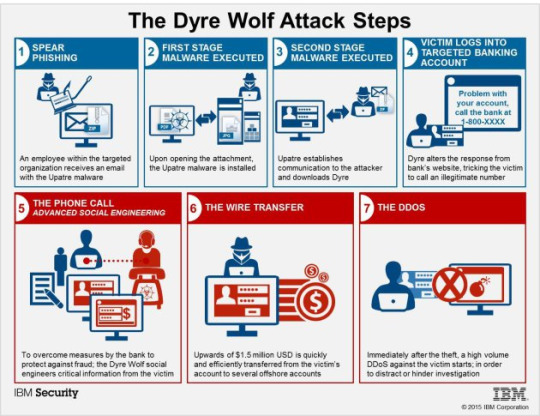

В то же время, атаки на западные банки используют полный комплекс. После того как мошенники перевели деньги, например, Dyre Wolf, запускает мощную DDoS атаку (отказ в обслуживании) и перекрывает доступ к сайту банка.

Так вот, многие сайты казахстанских банков не очень удобны. Если WAF (Web Application Firewall) банка заметит опасные тэги в URL, то ваш IP-адрес блокируется(!) и вы временно не можете зайти на сайт.

“User-friendly” результат для пользователя:

Если вы мошенник переживающий кризисные дни и не можете себе позволить DDoS, значит вам повезло.

«Эконом вариант» атаки на пользователей банка:

- Отправьте письмо с ссылкой на bcc.kz + редирект на фишинг сайт.

- Заполучите логин/пароль и заставьте браузер жертвы сделать запрос на сайт банка с опасным тэгом в URL (теперь жертва заблокирована банком).

- .

- PROFIT.

Как мы видим, open redirect может иметь серьезные последствия. Я также думаю, что неэффективно блокировать IP-адреса. Во-первых, мошенникам очень легко сменить IP-адрес. Во-вторых, ваш сайт все равно должен быть неуязвим к injection атакам.

caspicasoft

I write about web development and computer security. Find me on twitter

Уязвимость перенаправления URL через rk.php и redirect.php

Bitrix CMS — это популярная система управления контентом, которая используется для создания сайтов и онлайн-магазинов. Однако, как и любое другое веб-приложение, Bitrix CMS может иметь уязвимости, которые могут быть использованы злоумышленниками для атак на сайт. Одной из таких уязвимостей является уязвимость, связанная с редиректом на rk.php и redirect.php.

Как работают редиректы на rk.php и redirect.php в Bitrix CMS?

В Bitrix CMS, rk.php и redirect.php — это файлы, которые используются для перенаправления пользователей на другие страницы. Например, если пользователь вводит неправильный адрес страницы, он может быть перенаправлен на страницу с ошибкой или на другую страницу сайта. Для перенаправления пользователя эти файлы используются в сочетании с параметрами URL, которые указывают, на какую страницу нужно перенаправить пользователя.

Что такое уязвимость связанная с редиректом на rk.php и redirect.php в Bitrix CMS?

Уязвимость связанная с редиректом на rk.php и redirect.php в Bitrix CMS заключается в том, что злоумышленники могут использовать эти файлы для перенаправления пользователей на другие сайты или страницы, которые могут содержать вредоносный код. Например, злоумышленник может создать ложную страницу авторизации и использовать rk.php или redirect.php, чтобы перенаправить пользователя на эту страницу. Затем злоумышленник может попросить пользователя ввести свои учетные данные, которые будут использованы для несанкционированного доступа к его учетной записи.

Как избежать уязвимости связанной с редиректом на rk.php и redirect.php в Bitrix CMS?

Чтобы избежать уязвимости связанной с редиректом на rk.php и redirect.php в Bitrix CMS, следует использовать только надежные и проверенные источники перенаправления. Никогда не следует нажимать на ссылки, которые вы получили от незнакомых источников или которые вы не ожидали получить. Если вы сомневаетесь в подлинности ссылки, лучше воспользуйтесь поисковиком, чтобы найти нужный сайт. Если вы разрабатываете сайт на Bitrix CMS, необходимо тщательно проверять все ссылки на редиректы, используя только надежные и проверенные источники. Вам также следует использовать проверку пользовательского ввода и отфильтровывать неправильные URL-адресы, которые могут быть использованы злоумышленниками для перенаправления пользователей на другие сайты. Одним из методов защиты от уязвимости связанной с редиректом на rk.php и redirect.php в Bitrix CMS является добавление правила в конфигурационный файл Nginx. Это правило запрещает доступ к файлам rk.php и redirect.php, расположенным в директории /bitrix/ на вашем сервере. Добавление следующего правила в конфигурационный файл Nginx поможет защитить сайт от уязвимости связанной с редиректом на rk.php и redirect.php:

location ~* ^/bitrix/(rk|redirect)\.php$ < deny all; >

Это правило запрещает доступ к файлам rk.php и redirect.php, расположенным в директории /bitrix/ на вашем сервере. Таким образом, злоумышленники не смогут использовать эти файлы для перенаправления пользователей на другие сайты или страницы. Данный конфиг следует добавлять в файл конфигурации Nginx, который обычно находится в директории /etc/nginx/ и называется nginx.conf. В этом файле нужно найти блок server и добавить правило внутри блока location:

server < .

location / < . >

location ~* ^/bitrix/(rk|redirect)\.php$ < deny all; >. >

После добавления правила нужно сохранить изменения в файле конфигурации и перезапустить сервер Nginx, чтобы изменения вступили в силу:

sudo service nginx restart

sudo systemctl restart nginx

Обратите внимание, что при использовании другого сервера, такого как Apache, необходимо использовать соответствующий файл конфигурации. В заключение, уязвимость связанная с редиректом на rk.php и redirect.php в Bitrix CMS является серьезной угрозой для безопасности сайта. Чтобы избежать этой уязвимости, следует использовать только надежные и проверенные источники перенаправления, использовать проверку пользовательского ввода и отфильтровывать неправильные URL-адреса, а также использовать дополнительные методы безопасности. Добавление правила в конфигурационный файл Nginx также поможет защитить ваш сайт от уязвимости связанной с редиректом на rk.php и redirect.php в Bitrix CMS.