- Запросить перенаправление на /Account/Login? ReturnUrl =% 2f с момента установки MVC 3 на сервер

- ОТВЕТЫ

- Ответ 1

- Ответ 2

- Ответ 3

- Ответ 4

- Ответ 5

- Ответ 6

- Ответ 7

- Ответ 8

- Ответ 9

- Ответ 10

- Ответ 11

- Ответ 12

- Ответ 13

- Ответ 14

- Проверка здоровья контроллеров домена Active Directory и репликации

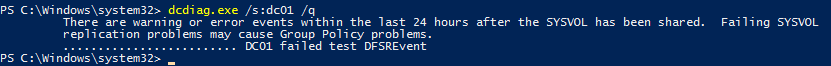

- Проверка состояния контроллеров домена с помощью Dcdiag

- Проверка ошибок репликации между контроллерами домена Active Directory

Запросить перенаправление на /Account/Login? ReturnUrl =% 2f с момента установки MVC 3 на сервер

У нас есть внутреннее приложение ASP.NET Webforms, работающее на сервере Windows 2008/IIS7, который работает нормально, пока мы не установили MVC3.

Теперь любые запросы перенаправляются на /Account/Login? ReturnUrl =% 2f.

Веб-сайт — это Webforms, а не MVC. Поскольку это только внутренний сайт, для аутентификации Windows включена корневая папка.

У нас есть несколько других сайтов на том же сервере, на которые эта проблема не была затронута, но это единственный сайт, где корневая папка установлена на проверку подлинности Windows.

ОТВЕТЫ

Ответ 1

Я решил проблему, добавив следующие строки в раздел AppSettings моего файла web.config:

Ответ 2

- Перейти в IIS

- Выберите свой проект

- Нажмите на «Аутентификация»

- Нажмите «Анонимная аутентификация»> «Редактировать»> выберите «Идентификатор пула приложений» вместо «Определенный пользователь».

- Готово.

Ответ 3

Обновленный ответ для MVC 4, сильно заимствованный из этой страницы, и Проблема ASP.NET MVC с настройкой раздела проверки подлинности форм (и ответа на обе страницы)

Ответ 4

Просто удалить

из вашего файла web.config

Ответ 5

Моим решением было добавить тег

по моему запросу GET для страницы Register. Это изначально отсутствовало в коде, который я поддерживал!

Ответ 6

Решить это добавление в опции defaultURL путь к моему приложению

Ответ 7

Он решил автоматически перенаправить запрос IIS на страницу по умолчанию ( default.aspx или страница входа в систему)

Добавив следующие строки в раздел AppSettings моего файла web.config :

Ответ 8

Мы добавили некоторые связанные с WCF SOAP вещи на существующий сайт IIS, и это вызвало эту проблему, так как сайт отказался соблюдать перенаправление аутентификации web.config.

Мы пробовали различные исправления, перечисленные без успеха, и придумали работу по отображению нового странного URL-адреса обратно к тому, который мы использовали в течение многих лет:

Это сработало, но это уродливо. В конце концов мы проследили его до записи web.config, добавленной Visual Studio раньше:

Поскольку мы не смогли точно определить, что это делает, мы это вынесли, что сразу решило проблему.

Ответ 9

Откройте web.config, затем измените

Ответ 10

RegisterGlobalFilters(GlobalFilterCollection filters)

Ответ 11

Через 4 часа все попытки. Windows 2008 R2 файлы были зелеными в Window Explorer. Файлы были помечены для шифрования и архивирования, которые были получены из zip файла. сняв флажки с этими параметрами в файле, исправил проблему для меня.

Ответ 12

Если ничего не работает, добавьте в свой файл Web.Config режим аутентификации = «Windows» в свой атрибут system.web. надеюсь, что это сработает для вас.

Ответ 13

Дрезус — ты решил это для меня. Большое спасибо.

В вашем AccountController логин должен выглядеть следующим образом:

[AllowAnonymous] public ActionResult Login(string returnUrl)

Ответ 14

Аналогичная настройка, идентичная проблема. Некоторые установки будут работать, но большинство из них начнут перенаправлять (http 302) в /Account/Login? ReturnUrl =% 2f после успешного входа в систему, даже если мы не используем проверку подлинности с помощью форм. В моем случае после попытки всего остального, решение состояло в том, чтобы переключить режим управляемого конвейера пула приложений с Интегрированного на Классический, что немедленно решило проблему.

Проверка здоровья контроллеров домена Active Directory и репликации

21.04.2021

itpro

Active Directory, DNS, PowerShell, Windows Server 2016

комментариев 18

Active Directory это надежный, но в то же время крайне сложный и критичный сервис, от работоспособности которого зависит работа всей вашей сети. Системный администратор должен постоянно мониторить корректность работы Active Directory. В этой статье мы рассмотрим основные методики, позволяющие вам быстро проверить и диагностировать состояние вашего домена Active Directory, контроллеров домена и репликации.

Проверка состояния контроллеров домена с помощью Dcdiag

Базовая встроенная утилита для проверки состояния контролеров домена – dcdiag.

Чтобы быстро проверить состояние конкретного контроллера домена AD воспользуйтесь командой:

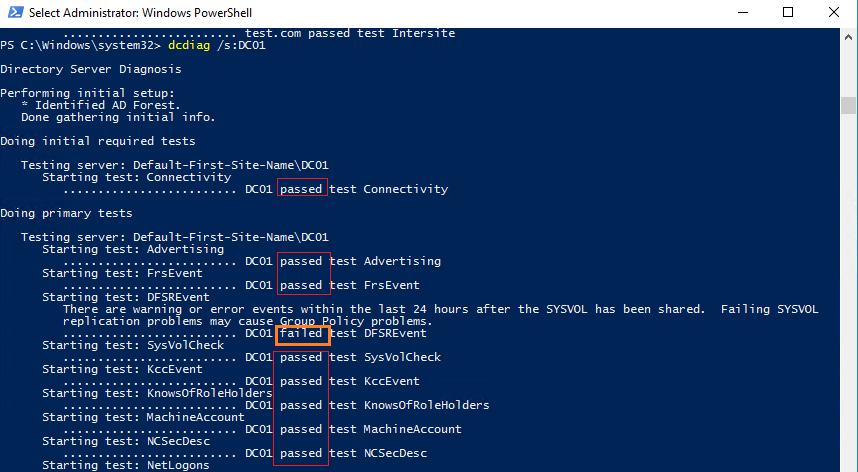

Данная команда выполняет различные тесты указанного контроллера домена и возвращает статус по каждому тесту (Passed| Failed).

- Connectivity – проверяет регистрацию DC в DNS, выполняет тестовые LDAP и RPC подключения;

- Advertising – проверяет роли и сервисы, опубликованные на DC;

FRSEvent – проверяет наличие ошибок в службе репликации файлов (ошибки репликации SYSVOL); - FSMOCheck – проверяет, что DC может подключиться к KDC, PDC, серверу глобального каталога;

- MachineAccount — проверяет корректность регистрации учетной записи DC в AD, корректность доверительных отношения с доменом;

- NetLogons – проверка наличие прав на выполнение репликации;

Помимо стандартных тестов, которые выполняются по-умолчанию, можно выполнить дополнительные проверки контроллера домена:

- Topology – проверяет, что KCC сгенерировал полную топологию для всех DC;

- CheckSecurityError

- CutoffServers – находит DC, который не получает репликацию из-за того, что партнёр недоступен;

- DNS – доступны 6 проверок службы DNS (/DnsBasic, /DnsForwarders,/DnsDelegation,/DnsDymanicUpdate,/DnsRecordRegistration,/DnsResolveExtName)

- OutboundSecureChannels

- VerifyReplicas – проверяет корректность репликации разделов приложения

- VerifyEnterpriseReferences

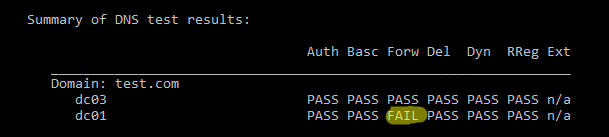

Например, чтобы проверить корректность работы DNS на всех контроллерах домена, используйте команду:

dcdiag.exe /s:DC01 /test:dns /e /v

В результате должна появится сводная таблица по проверкам разрешения имен службой DNS на всех контроллерах (если все ОК, везде должно быть Pass). Если где-то будет указано Fail, нужно выполнить проверку этого теста на указанном DC:

dcdiag.exe /s:DC01 /test:dns /DnsForwarders /v

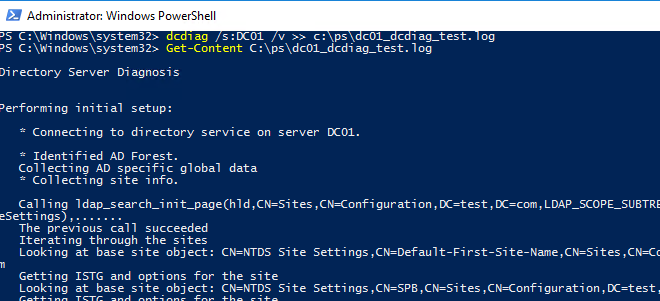

Чтобы получить расширенную информацию по результатам тестов контроллера домена и сохранить ее в текстовый файл, используйте команду:

dcdiag /s:DC01 /v >> c:\ps\dc01_dcdiag_test.log

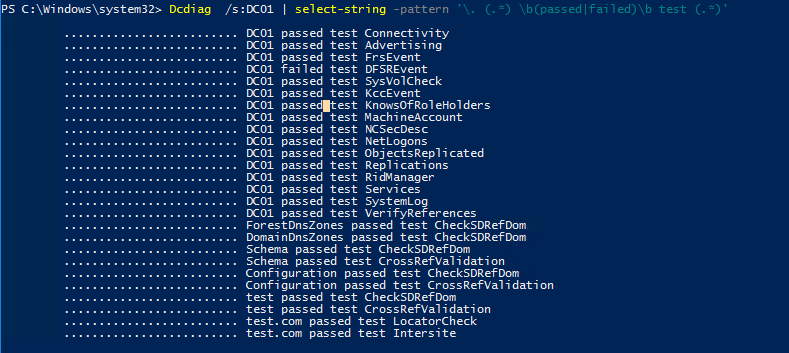

Dcdiag /s:DC01 | select-string -pattern ‘\. (.*) \b(passed|failed)\b test (.*)’

Чтобы получить состояние всех контроллеров домена, используйте:

Если нужно вывести только найденные ошибки, используйте параметр /q:

В моем примере утилита обнаружила ошибки репликации:

There are warning or error events within the last 24 hours after the SYSVOL has been shared. Failing SYSVOL replication problems may cause Group Policy problems. . DC01 failed test DFSREvent

Чтобы утилита dcdiag попробовала автоматически исправить ошибки в Service Principal Names для данной учетной записи DC, используйте параметр /fix:

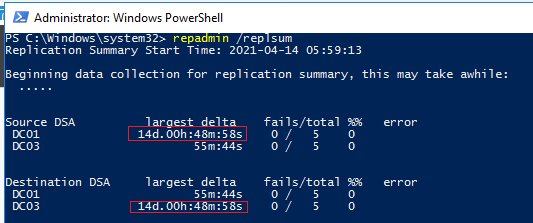

Проверка ошибок репликации между контроллерами домена Active Directory

Для проверки репликации в домене используется встроенная утилита repadmin.

Базовая команда проверки репликации:

Утилита вернула текущий статус репликации между всеми DC. В идеальном случае значение largest delta не должно превышать 1 час (зависит от топологии и настроек частоты межсайтовых репликаций), а количество ошибок = 0. В моем примере видно, что одна из последних репликаций заняла 14 дней, но сейчас все OK.

Чтобы выполнить проверку для всех DC в домене:

Проверку межсайтовой репликции можно выполнить так:

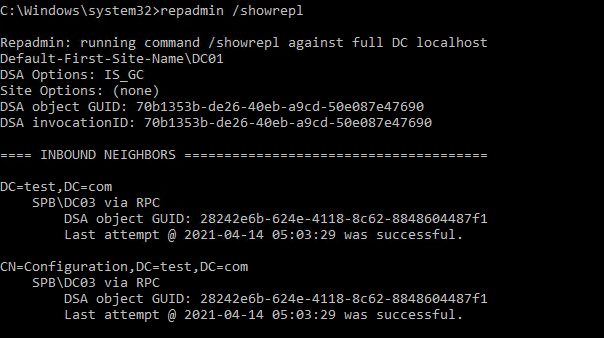

Для просмотра топологии репликации и найденных ошибках, выполните:

Данная команда проверит DC и вернет время последней успешной репликации для каждого раздела каталога (last attempt xxxx was successful).

Для запуска репликации паролей с обычного контроллера домена на контроллер домена на чтение (RODC) используется ключ /rodcpwdrepl.

Опция /replicate позволяет запустить немедленную репликацию указанного раздела каталога на определенный DC.

Для запуска синхронизации указанного DC со всеми партнерами по репликации, используйте команду

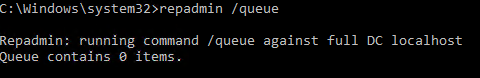

Для просмотра очереди репликации:

В идеальном случае очередь должна быть пуста:

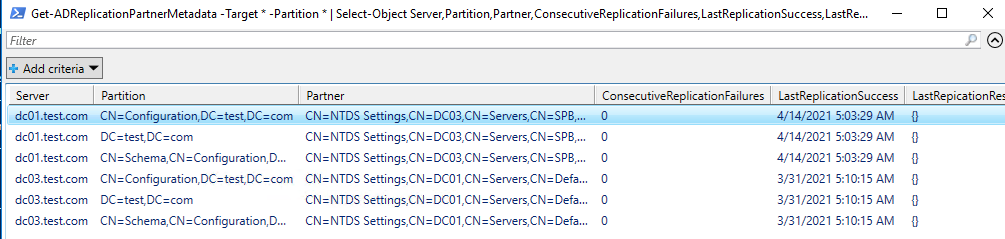

Вы также можете проверить состояние репликации с помощью PowerShell. Например, следующая команда выведет все обнаруженные ошибки репликации в таблицу Out-GridView:

Get-ADReplicationPartnerMetadata -Target * -Partition * | Select-Object Server,Partition,Partner,ConsecutiveReplicationFailures,LastReplicationSuccess,LastRepicationResult | Out-GridView

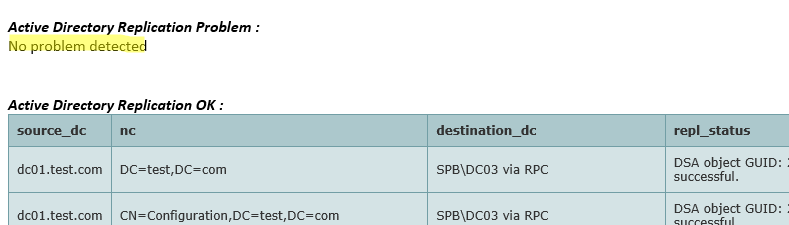

В свой репозиторий на GitHub я залил PowerShell скрипт, который часто использую для проверки состояния репликации в AD. Скрипт генерирует html файл и может отправить его на указанный email с помощью командлета Send-MailMessage.

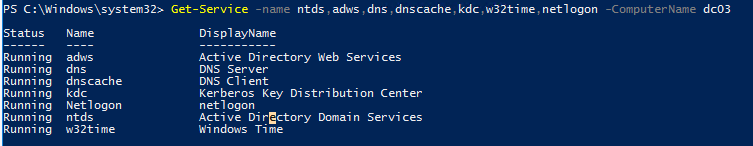

- Active Directory Domain Services (ntds)

- Active Directory Web Services (adws) – именно к этой службе подключаются все командлеты из модуля AD PowerShell

- DNS (dnscache и dns)

- Kerberos Key Distribution Center (kdc)

- Windows Time Service (w32time)

- NetLogon (netlogon)

Get-Service -name ntds,adws,dns,dnscache,kdc,w32time,netlogon -ComputerName dc03

Итак, в этой статье мы рассмотрели базовые команды и скрипты, которые можно использовать для диагностики состояния вашего домена Active Directory. Вы можете использовать их во всех поддерживаемых версия Windows Server, в том числе на контроллерах домена в режиме Server Core.