- Как создать ботнет бесплатно за несколько минут

- Что такое ботнет

- Установка и создание ботнета Ares

- Saved searches

- Use saved searches to filter your results more quickly

- wodxgod/PYbot

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- Мелкая питонячая радость #14: ботнеты, распознавание текстов и генератор статических сайтов

- Nikola

- Easyocr

Как создать ботнет бесплатно за несколько минут

Мы уже рассказывали про самые опасные ботнеты. Сегодня я покажу, как создать простой ботнет за несколько минут. Для создания ботнета буду использовать Ares. В данном примере будет рассмотрена установка и использование ботнета.

Что такое ботнет

Ботнет — это сеть скомпрометированных компьютеров или других устройств, которые удаленно контролируются киберпреступником, обычно в вредоносных целях, таких как запуск атак, кража данных или рассылка спама.

Зараженные устройства ботнета становятся «зомби» или «ботами», которым злоумышленник может приказать выполнять различные задачи, такие как рассылка спама, запуск DDoS-атак, кража личной информации или финансовых данных, или установка дополнительных вредоносных программ.

Ботнеты могут быть очень большими и состоять из десятков тысяч или даже миллионов зараженных устройств, и их может быть трудно обнаружить.

Статья в образовательных целях и предназначена для обучения этичных хакеров. Заражение чужих устройств с целью создания ботнета является незаконным! При написании статьи использовались личные устройства автора. Ни редакция spy-soft.net, ни автор не несут ответственности за ваши действия.

Ботнет как правило состоит из трех компонентов:

- Сервер управления и контроля (C&C) — это центральный сервер, который злоумышленник использует для отправки команд на зараженные устройства, таких как запуск атак или кража данных.

- Боты — это скомпрометированные устройства, находящиеся под контролем хакера. Боты могут быть чем угодно, от компьютеров до устройств IoT, таких как маршрутизаторы, камеры и даже умные ТВ.

- Вредоносное ПО: это программное обеспечение, которое заражает устройства и позволяет злоумышленнику получить над ними контроль. Вредоносное ПО может распространяться по различным каналам, таким как вложения электронной почты, вредоносные сайты или уязвимости в программном обеспечении.

Как только устройство заражено вредоносным ПО, оно подключается к C&C-серверу и ожидает указаний от злоумышленника.

Давайте рассмотрим, как хакеры используют готовые бесплатные ботнеты, одним из которых является Ares — простой ботнет на Python.

Установка и создание ботнета Ares

Клонирование репозитория и установка зависимостей:

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

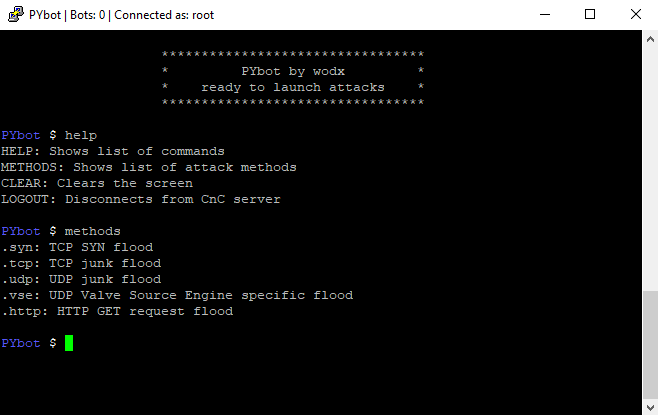

A simple DDoS botnet with basic authentication system written in Python

wodxgod/PYbot

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

PYbot is a basic open source denial of service botnet system written in Python 3, consists of a connect and control server and a bot malware script.

| Command | Description |

|---|---|

| help, ? | Shows list of commands |

| methods | Shows list of attack methods |

| clear, cls | Clears the console window screen |

| exit, logout | Disconnects from the C&C server |

| .syn | Starts a TCP SYN flood attack |

| .tcp | Starts a TCP junk flood attack |

| .udp | Starts a UDP junk flood attack |

| .vse | Starts a VSE query flood attack |

| .http | Starts a HTTP GET request flood attack |

- TCP Flood

- Floods target with trashed TCP data packets.

- Floods target with SYNchronize TCP packets.

- Read more about the attack method here.

- Floods target with trashed UDP data packets.

- Read more about the attack method here.

- VSE Flood

- Floods target with VSE server queries.

- Designed to take down Source based game servers by sending legitimate traffic to the target server.

- Floods target with HTTP GET requests.

- Read more about the attack method here.

- Install Git and Python 3 on your server.

- Clone the PYbot Github repository to your server via Git: $ git clone https://github.com/WodxTV/PYbot.git .

- Change the host address and C&C port in the configuration section in bot.py to your server address and C&C port.

- Start the CnC server by executing the command: $ python cnc.py .

- Add accounts in logins.txt using the format: username:password .

- Connect to the server through PuTTY on a raw socket connection.

Compiling the malware and installing it on vulnerable devices won’t be told as it’s highly illegal to get remote access to devices without permission. Use of this project for illegal activities is at own risk! I’m not responsible for any of your taken actions!

Мелкая питонячая радость #14: ботнеты, распознавание текстов и генератор статических сайтов

Самое поразительное из того, что я увидел за последние 2 недели — тулкит на Python для создания ботнетов. Конечно же, он написан в исследовательских и учебных целях, но, тем не менее, эта штука дает энтузиастам компьютерной безопасности доступ к реализациям целого набора весьма опасных функций.

Знакомьтесь! byob, легальный и публичный тулкит для ботнетов.

Первое, что стоит отметить, byob предназначен лишь только для выполнения кода в целевых системах – автоматически сканить сети на баги, эксплуатировать их и заражать компы эта софтина вам не позволит (макины хакеры всплакнули и закрыли вкладку с этой статьей). Такое ограничение, в общем, логично для исследовательской программы.

Byob умеет генерировать целевой код, который затем нужно выполнить на атакуемой системе. Этот целевой код способен нанести ощутимый ущерб компу жертвы. В целевой код можно зашивать различные наборы команд на ваш вкус.

- Byob.modules.escalate — повышение привилегий пользователя в удаленной системе.

- Byob.modules.ransom — шифровальщик файлов и генератор биткоин-кошельков для вымогательств.

- Byob.modules.keylogger, byob.modules.screenshot, byob.modules.screenshot — функции хищения конфиденциальной инфы.

А еще модули сканирования портов, пакетов, отправки смс и другие мелкие полезности.

Byob позволяет генерить целевой код под разные платформы — Win, OS X, Linux. Код, сгенерированный byob, умеет играть в кошки-мышки с компом жертвы — обходить файерволы, прятаться от антивирусов и противостоять анализу со стороны безопасников. Ну и, конечно же, у вас всегда есть моментальный доступ в консоль жертвы.

Все это приправлено админкой для управления вашим ботнетом.

Nikola

В 2020-м году Python стал вторым в мире по популярности языком программирования. Было бы странно, если бы у такого популярного языка не было бы инструментов для быстрого создания и публикации элементарных сайтов. Конечно, есть фреймворки и даже CMS на Python, но это слишком большие и сложные решения для тех, кто хочет быстро собрать небольшой набор простых страниц.

В мире Python за быстрое создание блогов и простых сайтов отвечает Nikola.

Nikola — генератор статических сайтов на Python. Задаем контент в markdown/html/jupyter файлах, применяем шаблон к контенту, рендерим — и получаем набор статических html файлов, готовых к выгрузке на ваш сервер.

Nikola идеально подходит для

- Блогов программистов и дата сайентистов. Работа с сайтом из консоли, простая вставка фрагментов Jupyter, вставка сниппетов с кодом — из коробки в этой программе есть все, что нужно для ведения технического блога.

- Небольших сайтов для ваших open-source продуктов — документация к вашим программам, чейнджлоги.

- Маленьких лендингов для ваших проектов. Nikola позволяет легко и удобно управлять Jinja2 шаблонами для сайтов.

$ nikola init --demo my_first_site Creating Nikola Site ==================== This is Nikola. We will now ask you a few easy questions about your new site. If you do not want to answer and want to go with the defaults instead, simply restart with the `-q` parameter. --- Questions about the site --- Site title [My Nikola Site]: My First Nikola Site . a couple more questions. That's it, Nikola is now configured. Make sure to edit conf.py to your liking. If you are looking for themes and addons, check out https://themes.getnikola.com/ and https://plugins.getnikola.com/. Have fun! INFO: init: A new site with example data has been created at my_first_site. INFO: init: See README.txt in that folder for more information.Добавляем тестовый блогопост на сайт

$ cd my_first_site $ nikola new_post -e Creating New Post ----------------- Title: My First Blog Post! Scanning posts. done! INFO: new_post: Your post's text is at: posts/my-first-blog-post.rst $ nikola build Scanning posts. done! . render_galleries:output/galleries . render_galleries:output/galleries/demo . render_galleries:output/galleries/index.html . render_galleries:output/galleries/rss.xml . render_galleries:output/galleries/demo/tesla4_lg.thumbnail.jpg . and many more files in between. . render_tags:output/categories/cat_nikola.xml . render_pages:output/stories/social_buttons/index.html . render_pages:output/stories/quickref/index.html . render_tags:output/categories/python.xml . generate_rss:output/rss.xml . render_pages:output/stories/a-study-in-scarlet/index.html . sitemap:output/sitemap.xml . sitemap:output/sitemapindex.xml . robots_file:output/robots.txtСмотрим, что у нас получилось.

$ nikola serve --browser INFO: serve: Serving HTTP on 0.0.0.0 port 8000. INFO: serve: Opening http://0.0.0.0:8000/ in the default web browser.Nikola во многом заточен под ведение блога, но, конечно же, есть возможность добавлять обычные статические страницы.

$ nikola new_page Creating New Page ----------------- Title: index Scanning posts. done! [1970-01-01T00:00:00Z] INFO: new_page: Your page's text is at: pages/index.rstБезусловно, есть более гибкие и мощные инструменты вроде Gatbsy (на Node), но программистам на Python, конечно же, приятно видеть и использовать инструменты создания статических сайтов на языке, который они любят, ценят и уважают.

Easyocr

Когда речь идет о распознавании текста в изображениях, первым делом разработчики вспоминают о pytesseract — питонячей обвязке OCR решения от Google. И Tesseract действительно неплохо справляется со своими обязанностями.

Если же у вас стоит задача распознавания отдельных надписей на фото, да еще и с небходимостью вычисления координат каждой надписи — стоит посмотреть в сторону easyocr.

Easyocr — решение на основе pytorch. Из коробки поддерживаются многие популярные языки и алфавиты. Ключевое отличие от tesseract — наличие метаданных о надписях на картинке: координаты и condifence rate на каждую надпись. Easyocr — хорошее решение для чтения номеров телефонов, названий компаний на вывесках, дорожных знаков и прочих коротких фрагментов текста.

Благодаря тому, что решение написано на pytorch, easyocr можно допиливать и модифицировать относительно малой кровью. Например, расширить поддержку некоторых языков, добавить распознавание хитрых кастомных шрифтов или улучшить поддержку чтения каких-то специфических фрагментов текста (например, номерных знаков).

import easyocr reader = easyocr.Reader(['ch_sim','en'], gpu = False) # Можно юзать GPU! result = reader.readtext('chinese.jpg')В ответе видно координаты и confidence rate.

[([[189, 75], [469, 75], [469, 165], [189, 165]], '愚园路', 0.3754989504814148), ([[86, 80], [134, 80], [134, 128], [86, 128]], '西', 0.40452659130096436), ([[517, 81], [565, 81], [565, 123], [517, 123]], '东', 0.9989598989486694), ([[78, 126], [136, 126], [136, 156], [78, 156]], '315', 0.8125889301300049), ([[514, 126], [574, 126], [574, 156], [514, 156]], '309', 0.4971577227115631), ([[226, 170], [414, 170], [414, 220], [226, 220]], 'Yuyuan Rd.', 0.8261902332305908), ([[79, 173], [125, 173], [125, 213], [79, 213]], 'W', 0.9848111271858215), ([[529, 173], [569, 173], [569, 213], [529, 213]], 'E', 0.8405593633651733)]На сегодня все, прошлые питонячие радости смотрите по ссылке.